Скандал, связанный с использованием израильской полицией шпионского ПО Pegasus NSO, позволил увидеть редкие скриншоты приложения в действии при удаленном доступе к скомпрометированному смартфону.

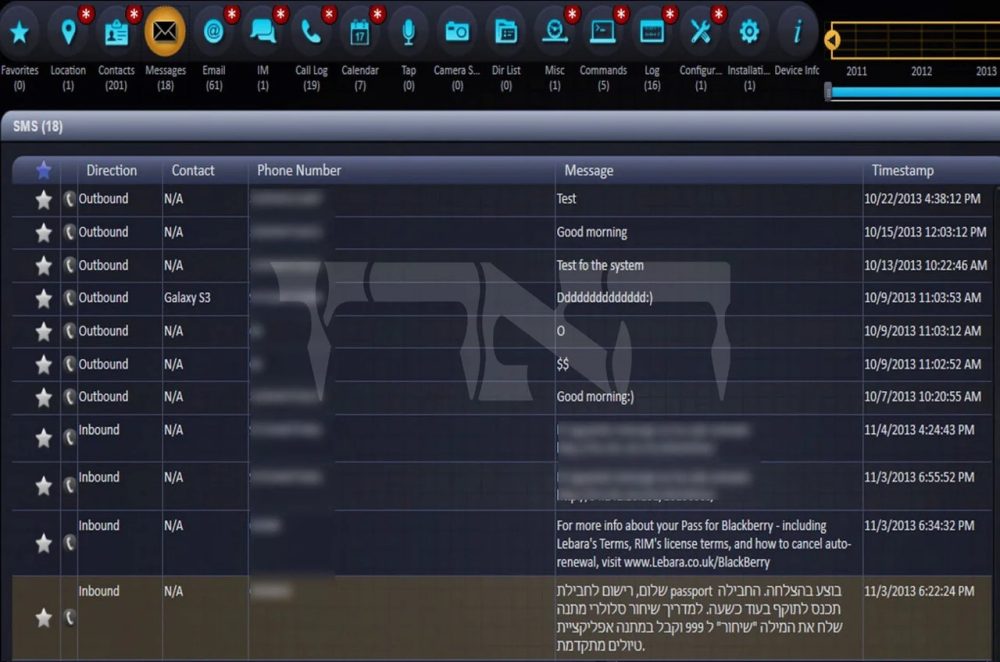

Серия скриншотов показывает, что шпионское ПО делает все: от отображения содержимого сообщений WhatsApp до активации камеры для слежки за окружением владельца…

Быстрый праймер Pegasus

Вот наш краткий учебник по Пегасу для тех, кто не знаком.

NSO Group производит шпионское ПО под названием Pegasus, которое продается правительству и правоохранительным органам. Компания покупает у хакеров так называемые уязвимости нулевого дня (те, которые неизвестны Apple), и, как говорят, ее программное обеспечение способно устанавливать эксплойты с нулевым щелчком мыши, когда цель не требует взаимодействия с пользователем.

В частности, сообщается, что простое получение определенного iMessage — без его открытия или какого-либо взаимодействия с ним — может привести к компрометации iPhone с раскрытием личных данных.

NSO продает Pegasus только правительствам, но среди ее клиентов есть страны с крайне плохой репутацией в области прав человека, где преследуются политические оппоненты и другие лица.

Правительство США запретило ввоз и использование Pegasus, лишив компанию самой прибыльной клиентской базы: правоохранительных органов США. Apple усилила давление, подав в суд на компанию и предупредив владельцев зараженных iPhone. Это поставило компанию под крайнее финансовое давление, что может привести к ее исчезновению или ухудшению ситуации.

Скриншоты пегаса

Скриншоты (выше и ниже) стали известны в результате журналистского расследования финансового издания Calcalist относительно потенциально незаконного использования Pegasus полицией в Израиле. Они показывают:

Активация микрофона телефона для прослушивания в режиме реального времени владельца и всех, кто с ним

Это привело к официальному расследованию под руководством заместителя генерального прокурора Амита Мерари, в отчет которого входила презентация, подготовленная для кабинета правительства в то время. Слайд-презентация была разработана, чтобы показать, как полиция использовала шпионское ПО, хотя пока неизвестно, действительно ли оно было представлено министрам.

Haaretz сообщает о возможностях, показанных в презентации.

Скриншоты демонстрируют широкий спектр инструментов, которые полиция намеревалась использовать, как только устройство было заражено. На одном из изображений изображена переписка в WhatsApp некоего «Джона Доу» с женщиной, которую можно узнать по имени.

Женщина была менеджером по продажам в NSO, таким образом, помимо демонстрации возможностей системы, она также продемонстрировала связь с компанией. Это не единственный случай. Есть также подробности других переговоров между упомянутым Джоном Доу и пятью другими сотрудниками NSO.

Еще одна возможность Seifan, упомянутая в презентации, — перехват входящих и исходящих телефонных звонков. Помимо этой способности, которая кажется относительно рутинной в мире слежки за разведкой, есть еще одна, известная на профессиональном языке как «громкое прослушивание» и считающаяся гораздо более навязчивой.

Проще говоря, это означает прослушивание телефонных разговоров в реальном времени в окружении устройства посредством удаленной активации микрофона устройства. Для этого типа прослушивания телефонных разговоров требуется распоряжение председателя районного суда или его заместителя.

Список возможностей, которые полиция намеревалась обрисовать, выходит за рамки прослушивания телефонных разговоров и включает в себя дистанционное управление камерой на «зараженном» устройстве, действие, которое, скорее всего, является незаконным, поскольку закон прямо не разрешает установку скрытых камер и, конечно же, не разрешить дистанционное управление камерой, взломав мобильное устройство подозреваемого.

У NSO было много разных версий Pegasus, и неясно, использовалась ли эта версия когда-либо за пределами Израиля, но она соответствует широко известным возможностям версии, используемой в США. Именно знание таких возможностей привело к тому, что разоблачитель Эдвард Сноуден настаивал на том, чтобы любой, кто встречается с ним, должен был поместить свой телефон в микроволновую печь, чтобы заблокировать радиопередачи.

Другие скриншоты вы можете увидеть ниже. Щелкните правой кнопкой мыши и откройте изображение в новой вкладке, чтобы увидеть его в полном размере.