Команда разработчиков эксплойтов T2, которая нашла способ взять на себя управление микросхемой безопасности в современных компьютерах Mac, продемонстрировала способ сделать это без вмешательства пользователя — используя не что иное, как модифицированный кабель USB-C.

Специальная команда, которая называет себя Team t8012 в честь внутреннего названия чипа Apple, полагает, что национальные государства, возможно, уже используют этот подход.

Недавно мы сообщали, что это возможно.

Предположение о том, что чип безопасности T2 на современных компьютерах Mac может быть взломан, было подтверждено командой, стоявшей за исследованием. Комбинация двух разных эксплойтов дала бы хакеру возможность изменять поведение чипа и даже внедрять в него вредоносные программы, такие как кейлоггер.

Все компьютеры Mac, проданные с 2018 года, содержат чип T2, и, поскольку при атаке используется код в секции памяти только для чтения, Apple не может исправить это.

Атака предполагает использование двух эксплойтов для взлома iPhone. Причина, по которой их также можно использовать на Mac, заключается в том, что чип безопасности T2 основан на чипе A10, используемом в старых iPhone.

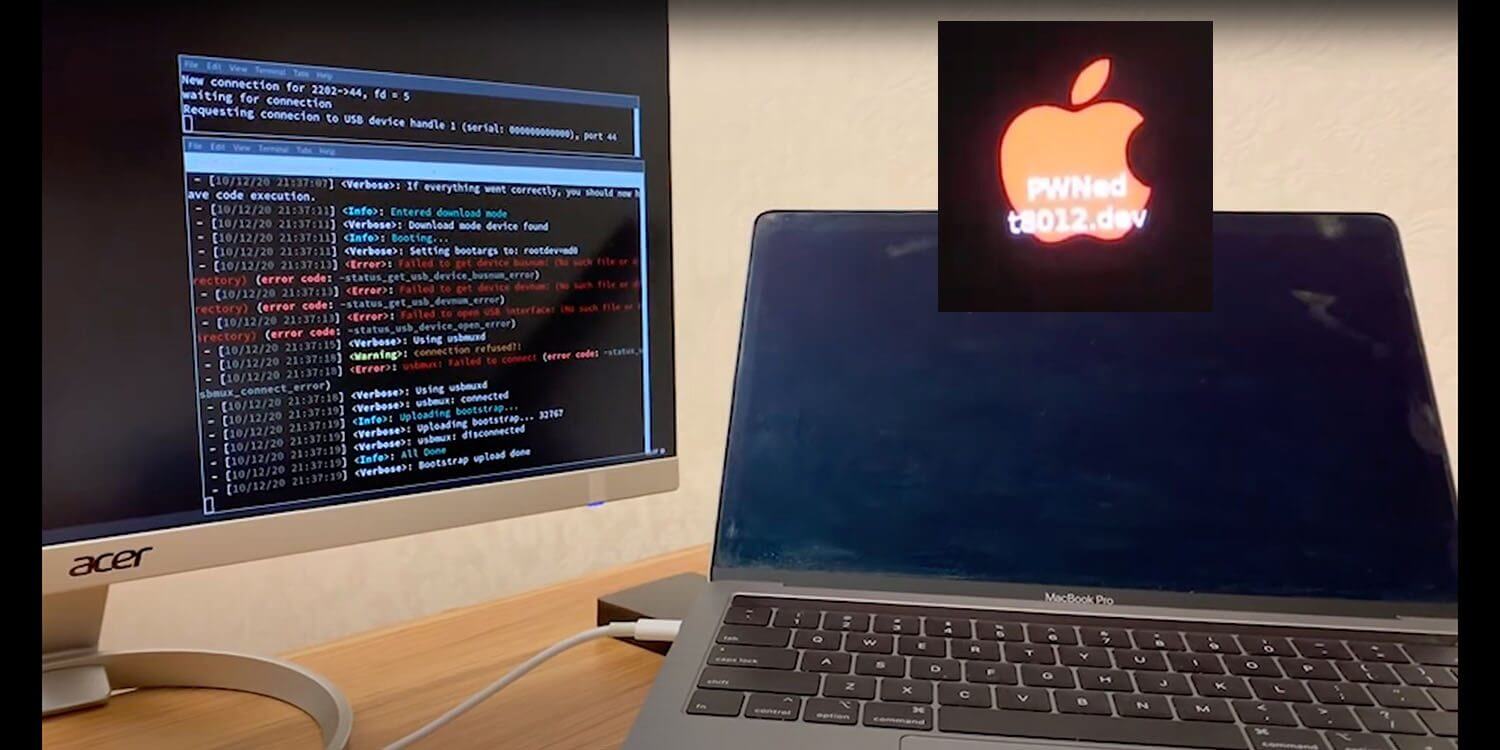

Команда провела практическую демонстрацию. На видео показано, как они подключают кабель USB-C к Mac и запускают checkra1n. Целевая машина переходит в черный экран, а подключенный компьютер подтверждает, что она была успешно выполнена. Обратите внимание, что подключенный компьютер только проверяет успешность операции — атака выполняется с использованием всего лишь микросхемы в кабеле.

Второе видео доказывает, что это удалось, изменив логотип Apple, видимый во время запуска.

Команда эксплойтов T2 также работает над демонстрацией установки кейлоггера.

Рик Марк из команды t8012 сказал мне, что его мотивация к участию в исследовании T2 заключалась в том, что он был убежден, что это возможно и, возможно, уже используется. Хотя потребность в физическом доступе к Mac означает, что его можно использовать только для очень целенаправленных атак, он подозревает, что его используют государства, а также потенциально организованная преступность.

Марк говорит, что Apple ничего не может сделать, чтобы предотвратить эксплойт на существующих компьютерах Mac T2, но компания могла бы предоставить инструмент для проверки целостности машины с помощью checkm8 и отметки сбоя.

Я предположил, что Apple могла бы исправить проблему в будущих чипах с помощью какого-то типа зашифрованного обмена данными, который разрешает DFU только для устройств с правильными кодами, и он подтвердил, что это сработает, «но я думаю, что это опять-таки большое доверие к ним. это правильно … без каких-либо данных, чтобы это сделать ».

Например, сказал Марк, Apple выпустила шесть новых моделей Mac с тех пор, как эксплойт checkm8 стал общедоступным, и к этому моменту Apple должна была знать, что чип T2 уязвим.

В ходе их исследования выяснилось, что Mac назначает функциональность своим портам USB-C.

Один из интересных вопросов заключается в том, как Mac использует порт USB совместно с процессором Intel (macOS) и T2 (bridgeOS) для DFU. По сути, это отдельные компьютеры внутри корпуса, имеющие одни и те же контакты. Схемы MacBook просочились от поставщиков Apple (быстрый поиск по номеру детали и «схеме»), а анализ полезной нагрузки обновления прошивки USB-C показывает, что на каждом порту есть компонент, которому поручено оба мультиплексирования (что позволяет порт для совместного использования), а также прекращение подачи питания через USB (USB-PD) для зарядки MacBook или подключенных устройств. Дальнейший анализ показывает, что этот порт используется совместно:

Контроллер Thunderbolt, который позволяет использовать порт в macOS в качестве Thunderbolt, USB3 или DisplayPort Хост T2 USB для восстановления DFU Различные последовательные линии UART Отладочные контакты T2 Отладочные контакты процессора Intel для отладки EFI и ядра macOS

Как и в приведенной выше документации, относящейся к iPhone, полосы отладки Mac доступны только в том случае, если они включены через T2. До ошибки checkm8 для этого требовалась специально подписанная полезная нагрузка от Apple, а это означало, что у Apple есть скелетный ключ для отладки любого устройства, включая производственные машины. Благодаря checkm8 можно понизить статус любого T2 и включить функцию отладки.