Исследователь безопасности обнаружил уязвимость Thunderbolt, которая может позволить злоумышленникам обойти защиту системы и получить доступ к содержимому заблокированного диска компьютера за считанные минуты — при установке Boot Camp Windows и Linux подвержены атаке.

Имея всего несколько минут физического доступа к ноутбуку, Thunderspy может позволить злоумышленнику обойти все свои механизмы безопасности и шифрования. Кредит: Бьорн Райтенберг

Thunderbolt, разработанный и поддерживаемый корпорацией Intel, является стандартным стандартом портов, применяемым на миллионах ПК, включая Apple Mac. Однако некоторые особенности интерфейса Thunderbolt вызывают опасения у экспертов по безопасности в течение многих лет.

В воскресенье Бьорн Райтенберг, исследователь безопасности в Технологическом университете Эйндховена, опубликовал подробности о новой уязвимости, которую он назвал «Thunderspy». С помощью всего лишь нескольких минут физического доступа и нескольких сотен долларов легко приобретаемого оборудования эта уязвимость может позволить злоумышленнику обойти механизмы безопасности компьютера — даже если он заблокирован и его жесткий диск зашифрован.

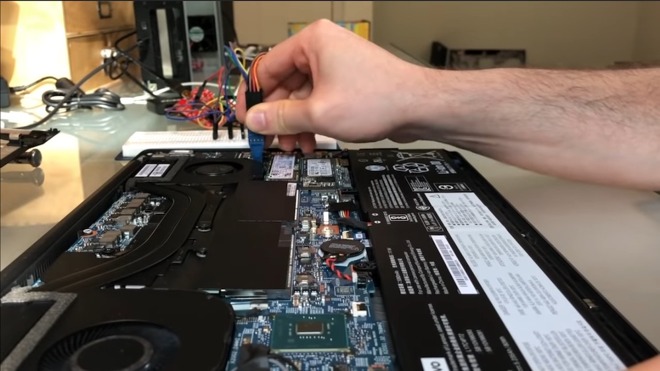

Руйтенберг продемонстрировал проверку концепции недоработки Thunderspy, которая позволяет злоумышленникам отключить функцию уровней безопасности стандарта Thunderbolt на Lenovo Thinkpad в видео на YouTube.

Процесс включает в себя отвинчивание задней панели ноутбука, взаимодействие с контроллером Thunderbolt с одноплатным компьютером, переписывание прошивки контроллера и отключение функций безопасности. В результате эксплойта Руйтенберг смог обойти экран блокировки пароля на устройстве всего за пять минут.

Это хороший пример того, что эксперты по безопасности называют «атакой злой горничной», которая относится к типам хакерских атак, требующих физического доступа к устройству, таких как ноутбук, оставленный один в гостиничном номере.

Уязвимость, которую нельзя исправить программным обеспечением, затрагивает все ПК с Thunderbolt, выпущенные до 2019 года, хотя устройства macOS подвержены «лишь частичному» воздействию. Это потому, что Apple использует собственные механизмы безопасности, такие как белый список устройств и виртуализация IOMMU.

Уязвимости в стандарте Intel Thunderbolt для разъемов не новы, и исследователи уже давно обеспокоены возможностями повышения скорости, такими как более прямой доступ к системной памяти. В начале 2019 года исследователи опубликовали уязвимость под названием «Удар грома», которая могла позволить устройствам USB-C или DisplayPort скомпрометировать Mac и другие системы ПК.

После этой уязвимости исследователи рекомендовали пользователям воспользоваться функцией безопасности Intel под названием «Уровни безопасности» — точным механизмом, который Thunderspy позволяет обойти злоумышленникам.

Корпорация Intel утверждает, что в прошлом году она устраняла эту уязвимость, но Wired обнаружила, что ее исправление безопасности еще не было широко внедрено на многих машинах.

Ruytenberg также создал инструмент Spycheck для Windows и Linux, который позволяет пользователям проверять уязвимость своих компьютеров. Если это так, он рекомендует полностью отключить порты Thunderbolt как единственный реальный способ устранения недостатка.

Протокол Thunderbolt 3 также должен быть добавлен к USB4, что означает, что Thunderspy может повлиять на будущие компьютеры и аксессуары. Однако Райтенберг отмечает, что для подтверждения этого необходимы дополнительные испытания.

Что Thunderspy означает для пользователей Mac

В практическом плане злоумышленники не смогут отключить экран блокировки macOS или выполнить другие атаки, как если бы у них был физический доступ к устройству, если пользователь использует MacOS вместо Windows или Linux через Boot Camp.

Недостаток Thunderbolt по-прежнему делает устройства MacOS уязвимыми для некоторых обходных путей безопасности, таких как клонирование идентификатора устройства из периферийного белого списка Apple, на устройство атакующего. Это может открыть дверь для других типов эксплойтов, подобных BadUSB, который описывает серию атак на основе портов, осуществляемых вредоносными USB-устройствами.

Для использования этой уязвимости в macOS все еще потребуется физический доступ к устройству, а поскольку масштабы атаки на программное обеспечение Apple более ограничены, средний пользователь macOS, вероятно, подвержен меньшему риску, чем пользователи Windows или Linux. Это действительно будет серьезной проблемой для людей, которые уже подвержены высокому риску.

Хотя большинство пользователей macOS будут в значительной степени защищены от большинства последствий этой уязвимости, все же рекомендуется избегать подключения ненадежных периферийных устройств или устройств хранения, а контроль физического доступа к устройствам остается первостепенным.