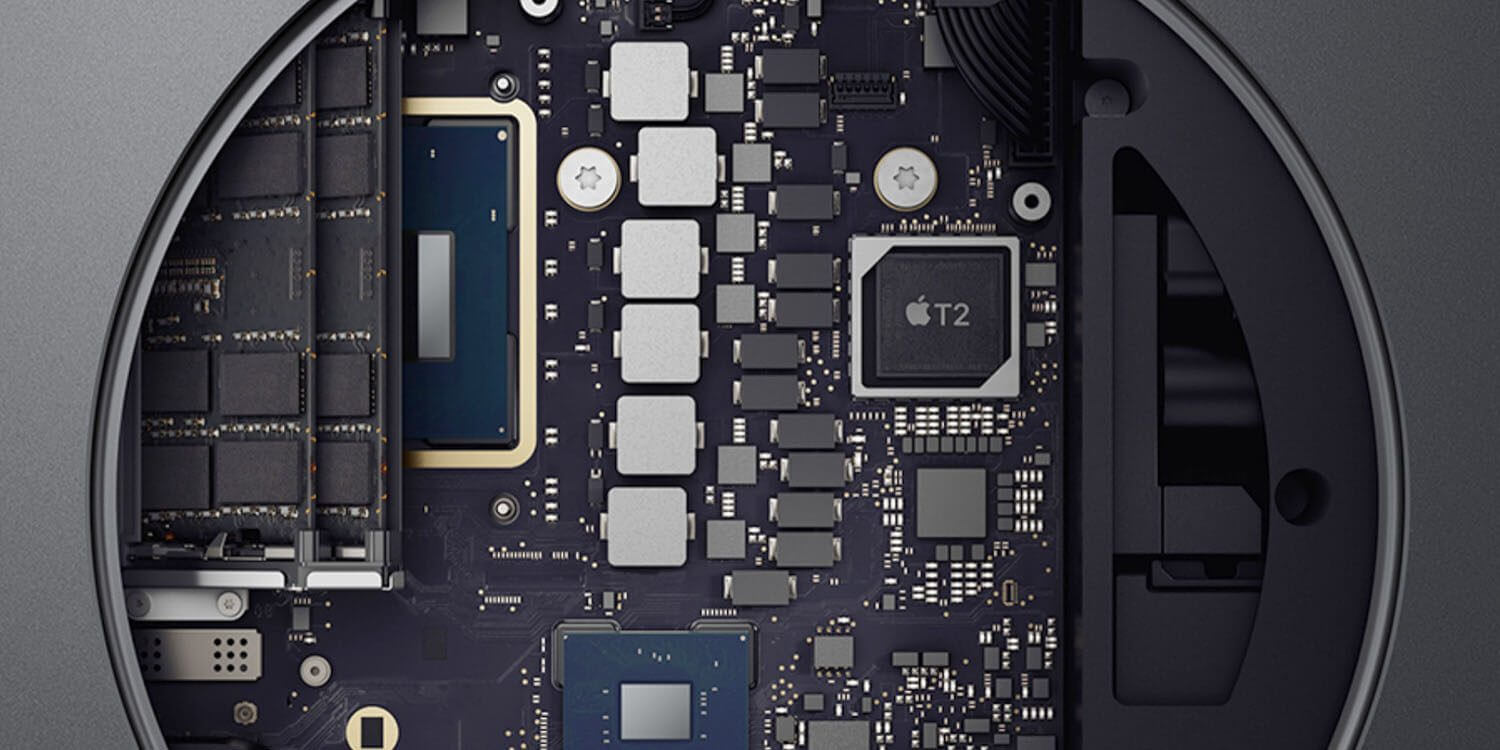

Исследователи безопасности подтвердили предположения о том, что чип безопасности T2 на современных компьютерах Mac можно взломать. Комбинация двух различных эксплойтов даст хакеру возможность изменять поведение чипа и даже внедрять в него вредоносное ПО, например, кейлоггер.

Все компьютеры Mac, проданные с 2018 года, содержат чип T2, и поскольку при атаке используется код в области памяти только для чтения, у Apple нет возможности исправить это …

Как работает эксплойт с чипом безопасности T2

ZDNet сообщает, что атака предполагает использование двух эксплойтов, используемых для взлома iPhone. Причина, по которой их также можно использовать на Mac, заключается в том, что чип безопасности T2 основан на чипе A10, используемом в старых iPhone.

Атака требует объединения двух других эксплойтов, которые изначально использовались для взлома iOS-устройств, а именно Checkm8 и Blackbird. Это работает из-за некоторых общих аппаратных и программных функций между чипами T2 и iPhone и их базовым оборудованием.

Согласно сообщению бельгийской охранной компании ironPeak, взлом чипа безопасности T2 включает подключение к Mac / MacBook через USB-C и запуск версии 0.11.0 программного обеспечения для взлома Checkra1n во время процесса загрузки Mac.

Согласно IronPeak, это работает, потому что «Apple оставила открытый интерфейс отладки в чипе безопасности T2, поставляемом клиентам, что позволяет любому войти в режим обновления прошивки устройства (DFU) без аутентификации».

«Используя этот метод, можно создать кабель USB-C, который может автоматически использовать ваше устройство MacOS при загрузке», — сказал IronPeak.

Это позволяет злоумышленнику получить root-доступ к чипу T2, а также изменить и взять под контроль все, что работает на целевом устройстве, даже восстанавливая зашифрованные данные. […]

Опасность, связанная с этой новой техникой взлома, довольно очевидна. Любой Mac или MacBook, оставленный без присмотра, может быть взломан кем-то, кто может подключить кабель USB-C, перезагрузить устройство, а затем запустить Checkra1n 0.11.0.

Сообщение в блоге ironPeak резюмирует эту позицию.

TL; DR: все недавние устройства MacOS более небезопасны в использовании, если их оставить в покое, даже если они выключены.

Корень доверия в macOS по своей сути нарушен Они могут подобрать пароль вашего тома FileVault2 Они могут изменить вашу установку macOS Они могут загружать произвольные расширения ядра

В нем говорится, что компания решила стать публичной, потому что Apple не ответила, несмотря на то, что с ней «много раз связывались».

Риск для обычных пользователей очень низкий

Хорошей новостью является то, что для этого эксплойта потребуется физический доступ к вашему Mac. Лучшая защита — это гарантия того, что ваш Mac никогда не останется без присмотра, где кто-то может получить к нему доступ. Как всегда, никогда не следует подключать к Mac ничего — начиная с зарядного кабеля и выше — если вы не доверяете человеку или организации, которые его предоставляют.

Поскольку атака требует физического доступа, в идеале более одного раза (например, один раз для установки кейлоггера для получения вашего пароля, и еще раз для использования пароля для доступа к вашим данным), это тип атаки, который, скорее всего, будет использован государственные деятели и агенты корпоративного шпионажа против достойных целей: высокопоставленных руководителей компаний, дипломатов и так далее. Риск для среднего пользователя Mac очень низок.

В сообщении блога предполагается, что Apple, вероятно, создаст новую версию чипа T2 на основе A12 для Apple Silicon Mac, поэтому они почти наверняка будут защищены от эксплойта.