CloudKit — это платформа Apple, интегрированная в iOS и macOS, которая работает как серверная часть для приложений. Разработчик Франс Розен нашел способ использовать облачную платформу Apple для удаления общедоступных ярлыков Siri и даже контента из других приложений Apple, таких как Apple News.

Розен начала поиск эксплойтов на платформах Apple в феврале этого года. Он начал проверять трафик всех приложений Apple и углубленно изучать CloudKit. Хотя вам всегда нужны учетные данные для чтения и записи личного контента, разработчик обнаружил, что доступ к общедоступному контенту, опубликованному в iCloud, может получить любой, у кого есть общедоступные токены.

Проверяя соединения приложений Apple с CloudKit API, Розен смогла получить действующий токен для доступа к общедоступному контенту из iCloud. Конечно, на самом деле процесс был намного сложнее, чем может показаться, но результат может быть катастрофическим для Apple, если этот эксплойт попадет в чужие руки.

Я потратил на это слишком много времени, почти два дня подряд, но как только я нашел методы, которые мог бы использовать, для модификации записей в области Public все еще требовалась авторизация для моего пользователя, и я так и не смог понять, как сгенерировать X-CloudKit-AuthToken для правильной области, поскольку меня в основном интересовала область Private.

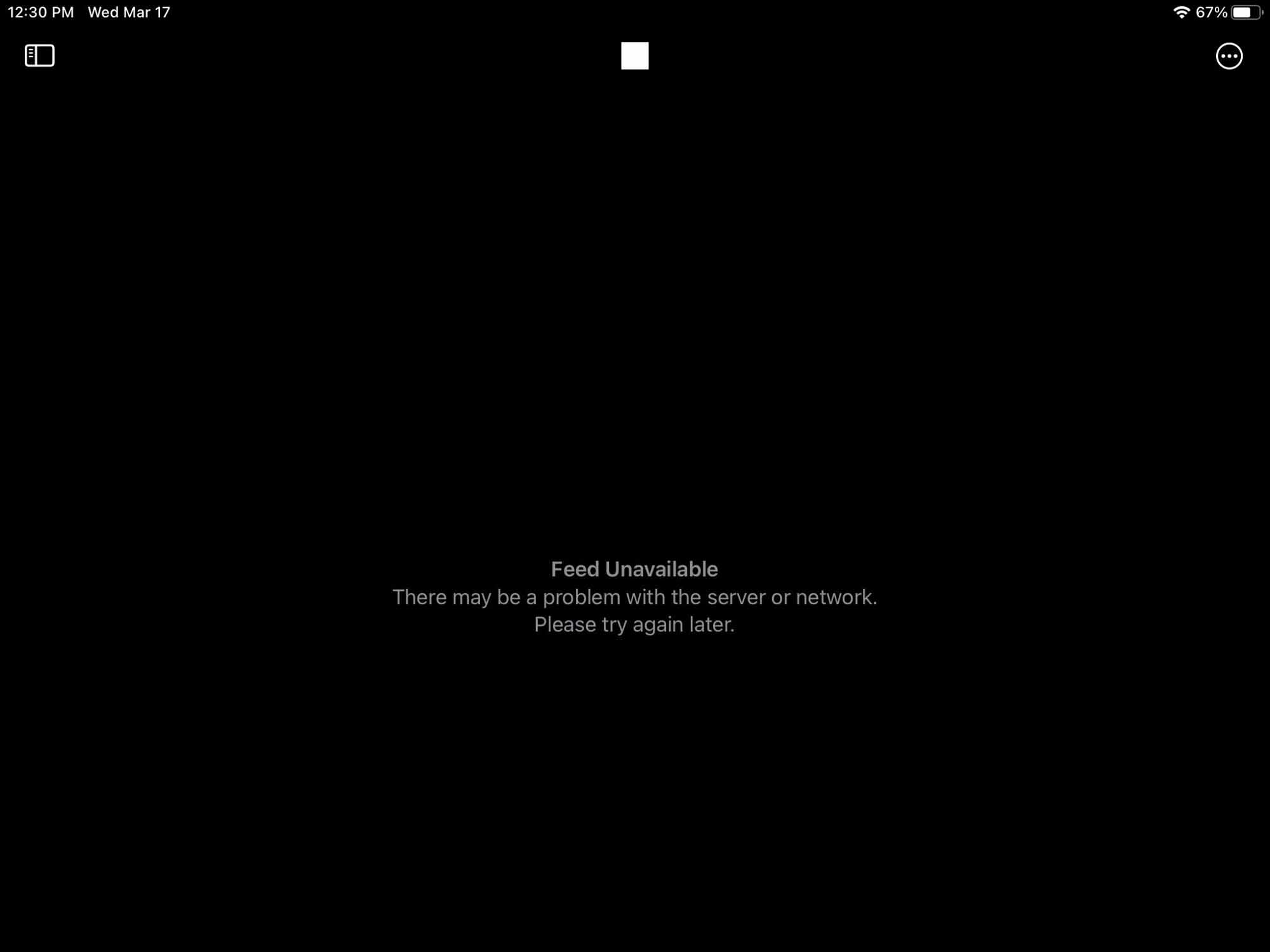

После нескольких команд разработчик смог удалить ссылки на все общедоступные статьи Apple News.

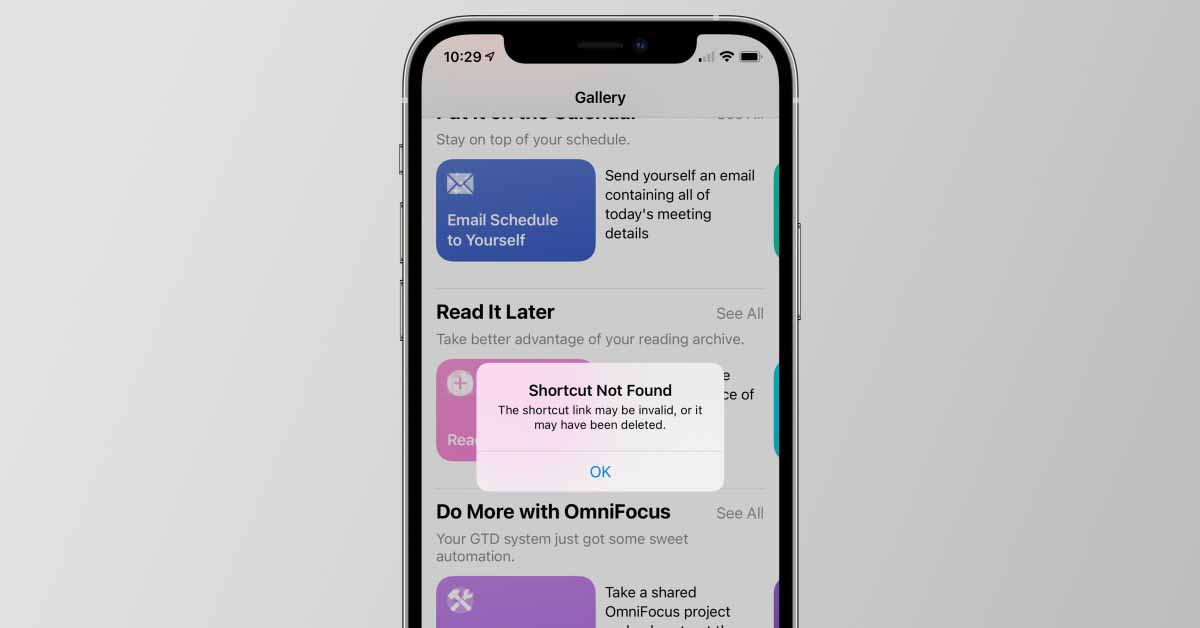

Используя аналогичный метод, он также смог взломать все общедоступные ссылки на ярлыки Siri, которыми пользуются пользователи. Apple подтвердила это 25 марта, не сказав, что это был взлом системы безопасности.

Розен связалась с командой безопасности Apple, которая позже устранила брешь в системе безопасности.

Обращение к CloudKit в поисках ошибок оказалось очень забавным, немного пугающим и действительно хорошим примером того, к чему может привести настоящее глубокое погружение в одну технологию при поиске ошибок. Команда Apple Security была невероятно полезной и профессиональной на протяжении всего процесса сообщения об этих проблемах.

Если вы хотите получить более подробную информацию об эксплойте, разработчик поделился, как была проведена атака, в блоге Detectify.