За две недели, прошедшие с момента появления AirTag на рынке, мы видели столько же историй, описывающих способы взлома исследователями безопасности системы отслеживания предметов Apple. Так почему это? Что-то пошло не так, когда Apple разработала функции безопасности для AirTags, и стоит ли вам беспокоиться? Давайте займемся этими вопросами.

Беспокоиться или нет?

Чтение историй о взломе AirTags не сразу вселяет уверенность, особенно если речь идет о продукте, предназначенном для отслеживания предметов. Доверяете ли вы Apple, чтобы защитить AirTags от гнусных вечеринок, — это ваш личный выбор. В обеих историях безопасности, которые мы видели до сих пор, важно понимать детали того, что произошло и как.

В первом сценарии исследователь безопасности смог изменить URL-адрес NFC на взломанном AirTag. Давайте разберемся, что это значит.

Как это работает

Взлом AirTag означает, что профессиональный исследователь безопасности смог найти эксплойт в прошивке AirTag, который позволил им изменить его работу. AirTags, которые вы покупаете новые в коробке, определенно не будут «взломаны», и мы можем ожидать, что Apple исправит известные уязвимости, как это происходит на iPhone.

Изменение URL-адреса NFC звучит ужасно для непосвященных, но это сильно отличается от взлома AirTag для отслеживания кого-либо без их разрешения.

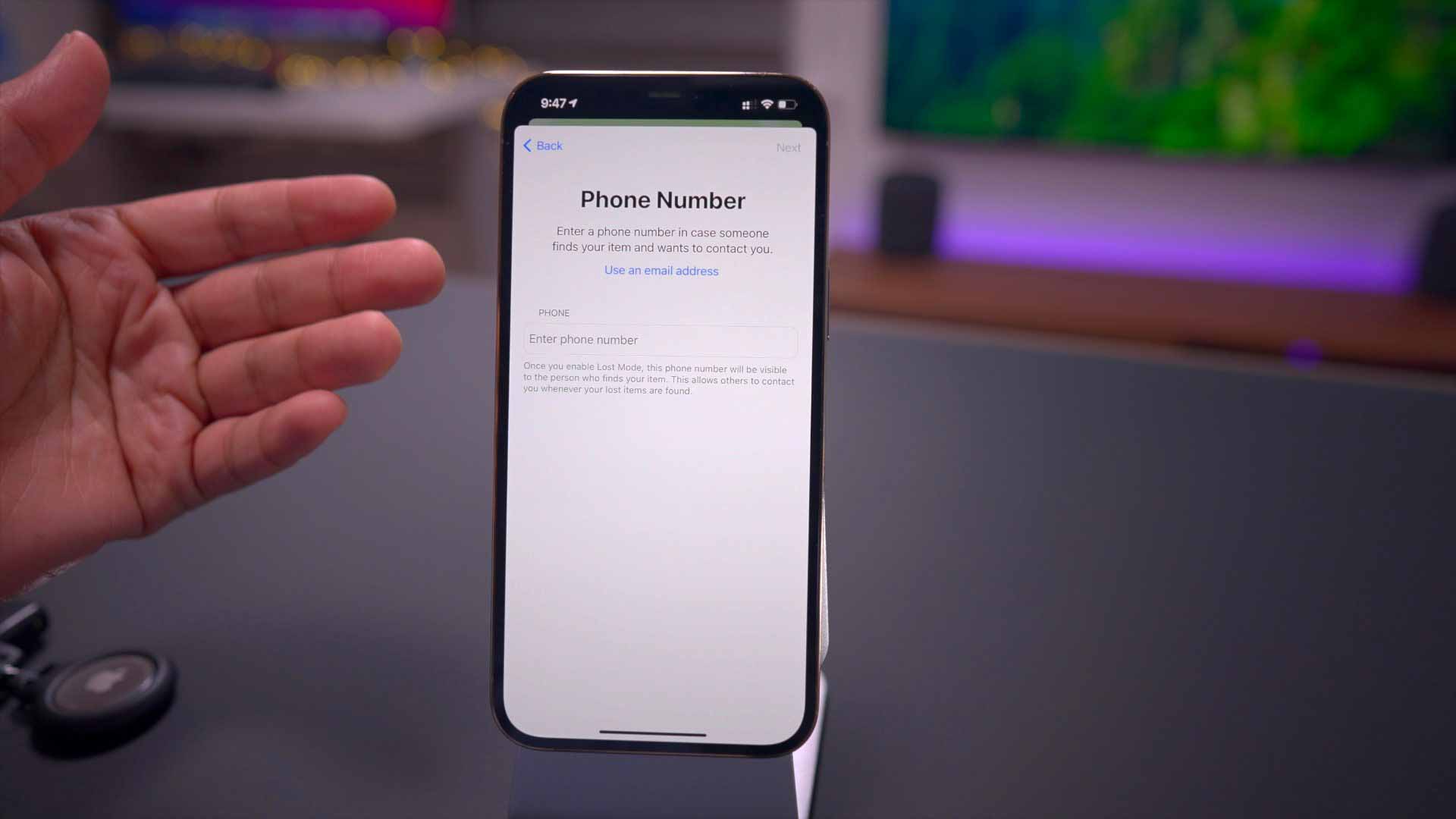

NFC относится к беспроводной связи, метод, используемый AirTag для связи с телефонами iPhone и Android на расстоянии нескольких сантиметров друг от друга. URL-адрес или унифицированный указатель ресурсов не имеет ничего общего с вашим фактическим местоположением. URL-адрес относится к онлайн-местоположению (серверу Apple) сообщения, отправляемого AirTag, когда устройство находится в режиме пропажи.

Риск здесь не в том, что кто-то может взломать AirTag и использовать его для отслеживания вашего местоположения без вашего разрешения. Скорее, существует риск того, что взломанный AirTag может быть использован в схеме фишинга, чтобы обманом заставить вас поделиться личной информацией с нечестивой стороной.

Использование электронной почты более рискованно

Этот взлом аналогичен тому, как схемы фишинга работают в Интернете и по электронной почте, но на самом деле встретить взломанный AirTag с настраиваемым URL-адресом в дикой природе очень маловероятно. Для этого потребуется, чтобы кто-то взломал AirTag, знал, как изменить URL-адрес NFC, и оставил AirTag в доступном для обнаружения месте в качестве приманки.

Будем надеяться, что этот конкретный эксплойт будет исправлен в будущем обновлении прошивки для AirTag, но на данный момент использование электронной почты и Интернета представляет больший риск фишинга с вводящим в заблуждение URL-адресом, чем обнаружение гнилого AirTag в дикой природе. Вы также можете узнать, чего ожидать, когда найдете AirTag в режиме пропажи здесь.

Спам AirTag

Вторая демонстрация того, как можно использовать AirTag, еще менее зловещая, и ни один из сценариев не предполагает отслеживание местоположения без разрешения.

AirTag предназначен для передачи зашифрованных данных GPS с ближайшими iPhone через сеть Apple Find My. Это то, что позволяет пользователям iPhone находить недостающие предметы с помощью других пользователей iPhone.

Исследователь безопасности обнаружил, что данные GPS можно заменить другими битами данных и передать их на ближайшие iPhone. Хотя в этом есть что-то жуткое, неясно, насколько вероятно, что этот метод действительно представляет угрозу безопасности.

Вот как мой коллега Бенджамин Мэйо описывает эксплойт и связанный с ним риск:

Это последнее исследование расширяет протокол до передачи произвольных данных, а не просто для зеркалирования обновлений местоположения. […]

В демонстрации короткие текстовые строки отправляются обратно по сети Find My на домашний Mac. […]

Вероятность того, что недобросовестный фальшивый AirTag опустошит чей-то лимит данных, невелика, поскольку размер сообщений Find My очень мал и измеряется в килобайтах.

На данный момент этот «взлом», по сути, является примером нарушения функциональности AirTag, а не использования его для причинения вреда другим. Фактический риск аналогичен получению текстового сообщения или электронного письма от неправильного номера или отправителя, за исключением того, что вы фактически не видите сообщение.

AirTag и конфиденциальность

Так что же Apple пропустила что-то при разработке системы безопасности для трекеров AirTag? Не совсем. Вот как Apple описывает конфиденциальность с помощью AirTag:

Только вы можете видеть, где находится ваш AirTag. Данные о вашем местоположении и история никогда не хранятся в самом AirTag. Устройства, которые передают местоположение вашего AirTag, также остаются анонимными, и эти данные о местоположении шифруются на каждом этапе пути. Таким образом, даже Apple не знает, где находится ваш AirTag или какое устройство помогает его найти.

Реальность такова, что ни одно программное обеспечение не является идеальным, и все компьютеры подвержены рискам, связанным с уязвимостями безопасности, которые регулярно обнаруживаются и устраняются. Apple и другие производители платформ постоянно защищают операционные системы и программное обеспечение исправлениями от уязвимостей по мере их обнаружения. Однако прошивка, на которой работает AirTag, гораздо менее амбициозна, чем программное обеспечение, на котором работает ваш iPhone, поэтому возможность эксплойтов гораздо более ограничена.

Мы обновим наше покрытие, если любой из этих обнаруженных исследователями «взломов» окажется более серьезным или если мы узнаем, что микропрограмма AirTag сделала их устаревшими. А пока будьте уверены, что «AirTag взломан» определенно не означает, что кто-то другой может отслеживать ваше местоположение или ваши предметы без вашего разрешения. Узнайте больше о безопасности от Apple здесь.