Исследователи безопасности недавно обнаружили уязвимость в процессоре Secure Enclave, но, хотя хранилище конфиденциальной информации означает, что данные, включая данные Apple Pay и биометрические записи Face ID, потенциально подвергаются риску для злоумышленников, реальность такова, что по-прежнему крайне маловероятно, что основная проблема для подавляющего большинства клиентов Apple.

24 июля на конференции MOSEC Mobile Security Conference в Шанхае, Китай, разговор исследователя безопасности Сюй Хао из Team Pangu показал, что существует проблема с процессором безопасного анклава Apple. Команде удалось обнаружить проблему с чипом, который сделал его уязвимым, и который Apple посчитал «не поддающимся исправлению».

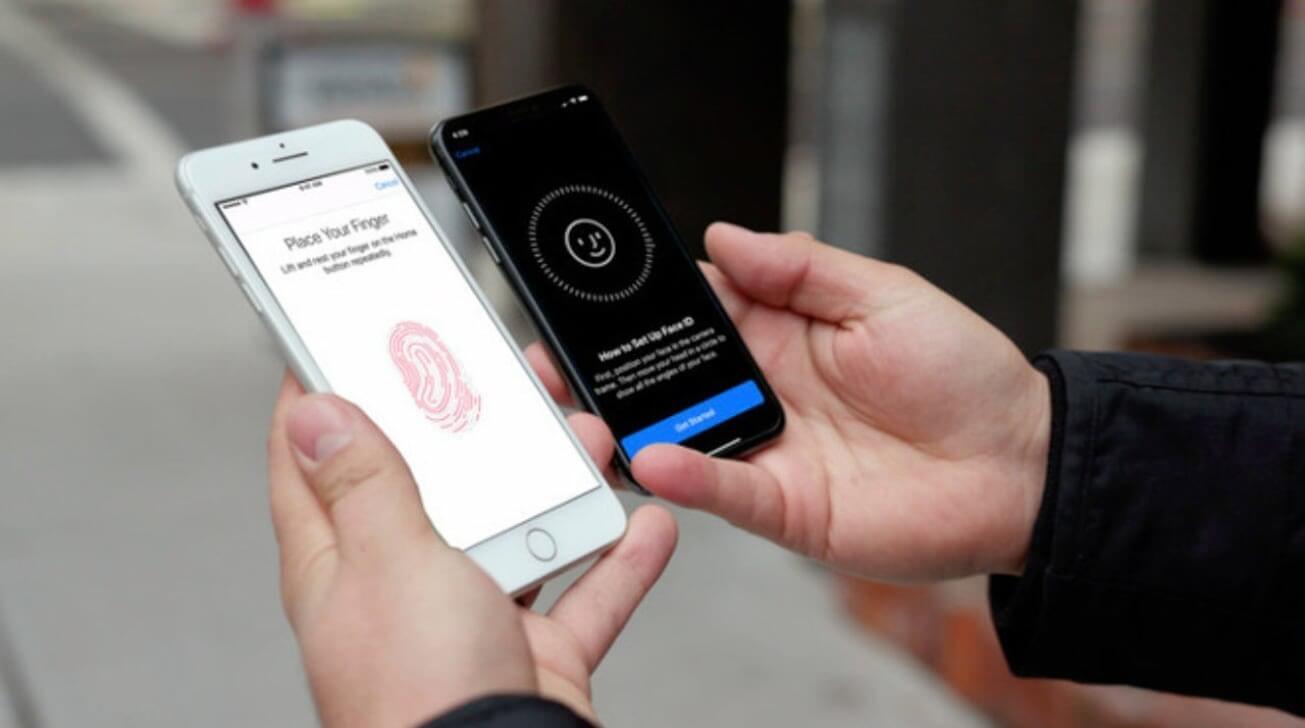

Secure Enclave состоит из аппаратного диспетчера ключей, изолированного от основного процессора, который используется для хранения высокочувствительных данных, которые пользователи хотят сохранить в секрете, как правило, связанных с безопасностью или платежами. Он также способен поддерживать целостность криптографических операций в системе, даже если ядро операционной системы устройства было взломано.

Процессор Secure Enclave является важной частью безопасности для многих продуктов Apple, включая iPhone 5s и более поздние версии, iPad Air и более поздние версии, Apple Watch Series 1 и более поздние версии, Apple TV четвертого поколения, HomePod и Mac, которые содержат Чип безопасности T1 или T2.

Несмотря на сообщение о наличии уязвимости на конференции, Team Pangu отказалась предоставить много подробностей о том, как ее можно выполнить. Для этого не было никаких причин, но команда, скорее всего, заинтересована в том, чтобы либо предоставить информацию Apple в рамках своей прибыльной операции за вознаграждение за ошибки, либо третьей стороне за потенциально большие деньги и возможность ее использования в злонамеренных целях.

Что мы знаем

Что известно об ошибке, так это то, что она не является уязвимостью самого процессора Secure Enclave, согласно объяснению аккаунта MOSEC в Weibo, замеченному YaluJailbreak. Вместо этого это проблема с контроллером памяти, который контролирует память регистра TZ0, которая управляет диапазоном использования памяти процессором Secure Enclave.

Взяв под контроль регистр TZO, это может позволить злоумышленнику изменить работу системы изоляции памяти совместно используемой памяти между SEP и основным процессором. В свою очередь, это может быть использовано для сбора данных, которые обычно просматриваются и используются только в Secure Enclave, что создает угрозу безопасности.

Утверждается, что, поскольку проблема связана с ПЗУ, предназначенным только для чтения, встроенным в чип, уязвимость не может быть устранена с помощью обновления программного обеспечения Apple и считается уязвимостью оборудования.

Несмотря на постоянную природу этой уязвимости, злоупотреблять ею или использовать ее для попыток злонамеренных джейлбрейков довольно сложно попытаться прочитать сохраненные данные SEP.

Не так плохо, как кажется

Предполагается, что уязвимость затрагивает только устройства, совместимые с джейлбрейком checkra1n или эксплойтом checkm8. Кроме того, поскольку устройства, использующие систему на кристалле A12 или A13, в настоящее время не имеют эксплойта BOOTROM, практически невозможно определить, существует ли ошибка, то есть она не может повлиять на поколения iPhone XS и iPhone XR или более поздние модели iPhone.

Исследователь безопасности @ axi0mX также сообщает в ветке Twitter, что проблема не может быть использована в джейлбрейках на основе браузера или приложений, а также различные аппаратные и программные решения Apple, еще более ограничивающие возможности такой атаки. Из-за ограничений, налагаемых безопасностью Apple, для успешной атаки потребуется физический доступ к устройству и подключение к хост-системе, что эффективно исключает любое удаленное использование через уязвимость.

Последствия этой уязвимости SEPROM для безопасности не так плохи, как вы думаете:

(1) Джейлбрейки на основе браузера (национальные государства) или приложения (сообщество) не могут его использовать, поскольку значение в регистре TZ0 заблокировано и не может быть изменено после загрузки.

1 / HTTPS: //t.co/jkKH4KXCLk

— axmX (@ axi0mX) 25 июля 2020 г.

Для конечных пользователей, хотя уязвимость Secure Enclave может показаться страшной, вряд ли это повлияет на среднего пользователя iPhone. Единственными реальными возможными причинами, по которым это могло бы сработать, может быть то, что правительственное учреждение или правоохранительные органы конфисковали iPhone в рамках расследования, или крайне вовлеченный взлом по политическим или корпоративным шпионским причинам, в ситуациях, в которых большинство людей вообще не окажутся.

Это не единственный случай, когда безопасный анклав проявил слабость. В 2017 году ключ дешифрования для Secure Enclave, используемого в iPhone 5s, был обнаружен в ходе аналогичных исследовательских работ, но, хотя он не сделал Secure Enclave небезопасным, он предоставил исследователям безопасности возможность изучить прошивку Secure Enclave более подробно. подробно, чем раньше.