Группе исследователей безопасности удалось взломать протокол Apple Find My, чтобы проверить его безопасность и конфиденциальность, и они создали приложение с открытым исходным кодом, которое позволяет пользователям создавать свои собственные «AirTags».

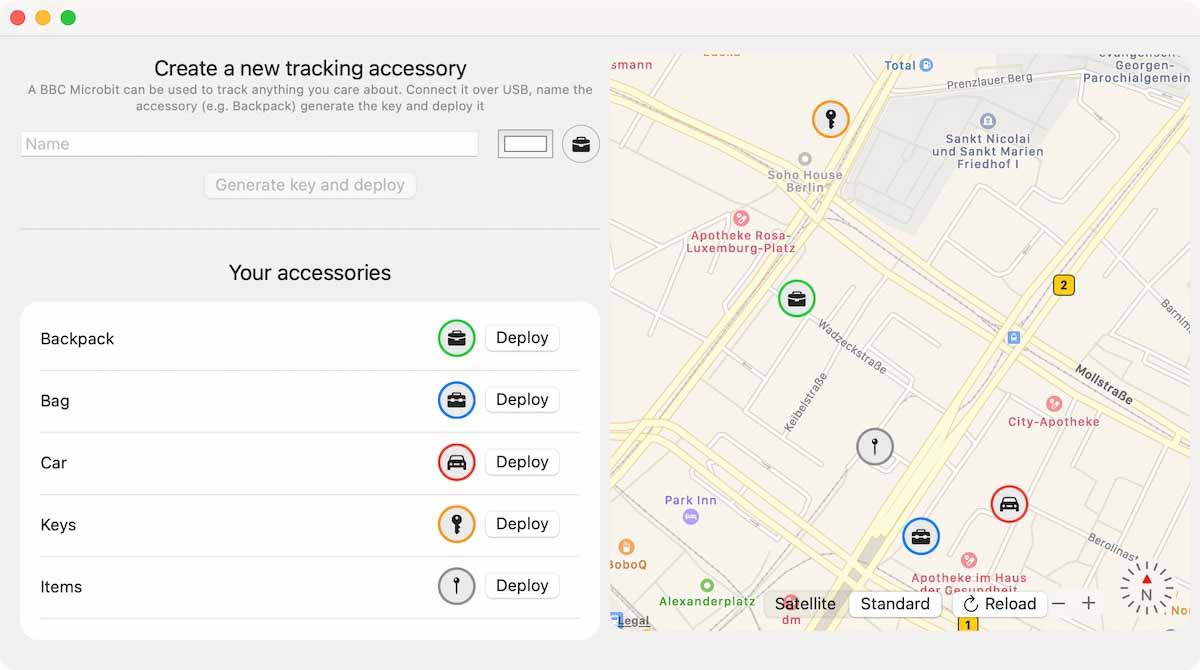

Приложение под названием OpenHaystack представляет собой платформу для отслеживания устройств Bluetooth с помощью системы Apple Find My, разработанной исследователями из Лаборатории безопасных мобильных сетей в Техническом университете Дармштадта. Он фактически использует сеть устройств Apple, таких как iPhone, чтобы пользователи могли отслеживать продукты сторонних производителей в автономном режиме.

«Все, что вам нужно, это Mac и BBC micro: bit или любое другое устройство с поддержкой Bluetooth. Используя приложение, вы можете отслеживать свой тег micro: bit в любом месте на земле без сотовой связи», — написали создатели. «Ближайшие iPhone обнаружат ваш тег и загрузят свое местоположение на серверы Apple, когда у них будет подключение к сети».

Подобно проприетарному автономному отслеживанию Apple, OpenHaystack работает, устанавливая маяк для отправки определенных сигналов Bluetooth. Ближайшие устройства iPhone получают эти сигналы, предполагают, что маяк утерян, и отправляют свои данные геолокации в Apple с помощью сквозного шифрования. Затем OpenHaystack загружает и расшифровывает эти отчеты и отправляет их в платформу Mac.

Пользователи могут создавать свои собственные теги отслеживания Bluetooth с помощью системы, в том числе с адаптеров Bluetooth и других устройств. Оттуда они могут увидеть последнее местоположение тега на карте. Хотя в настоящее время система поддерживает только устройства micro: bit, ее создатели говорят, что ее можно реализовать на любом устройстве с низким энергопотреблением Bluetooth.

OpenHaystack состоит из двух частей: приложения для macOS и образа прошивки, который можно записать на устройства Bluetooth, чтобы их можно было обнаружить на ближайших iPhone. Для приложения Mac требуется macOS Big Sur или новее.

Команда, в которую вошли исследователи в области безопасности Александр Генрих и Милан Стут, разработала структуру при обратном проектировании протоколов Apple Find My с закрытым исходным кодом в рамках более широкого анализа конфиденциальности и безопасности. Как они отмечают, Apple выпустила частичную спецификацию протокола Find My, но никогда не детализировала все его компоненты.

В рамках этого анализа команда также обнаружила две уязвимости в краудсорсинговой системе Find My от Apple. Исследователи изложили свои выводы о конфиденциальности и безопасности в исследовательской статье.

«Пока мы находим, что [offline finding’s] design достигает своих целей конфиденциальности, мы обнаруживаем два отчетливых недостатка дизайна и реализации, которые могут привести к атаке корреляции местоположения и несанкционированному доступу к истории местоположений за последние семь дней, что может деанонимизировать пользователей. Apple частично решила проблемы после нашего ответственного раскрытия информации. Наконец, мы делаем наши исследовательские артефакты общедоступными », — написали исследователи.

Один из недостатков был исправлен Apple, а другой остается проблемой. Несмотря на то, что им приписали это открытие, исследователи заявили, что никогда не получали награды.

Фреймворк OpenHaystack, а также соответствующая документация и другая информация доступны на Github.