Вредоносные приложения продолжают атаковать пользователей Mac

Северокорейские хакеры замаскировали вредоносное ПО в, казалось бы, безобидных приложениях для macOS, используя сложный код для обхода проверок безопасности и нападения на ничего не подозревающих пользователей.

В ходе недавнего открытия исследователи из Jamf Threat Labs обнаружили вредоносное ПО, встроенное в приложения macOS, которое на первый взгляд выглядит безобидным. Используя популярный инструмент для создания приложений Flutter, киберпреступники создавали приложения, которые не прошли стандартные меры безопасности.

Flutter, разработанный Google, стал любимым инструментом для создания приложений, которые без проблем работают на macOS, iOS и Android. Его кодовая база позволяет разработчикам создать приложение один раз, и оно будет выглядеть одинаково на всех платформах.

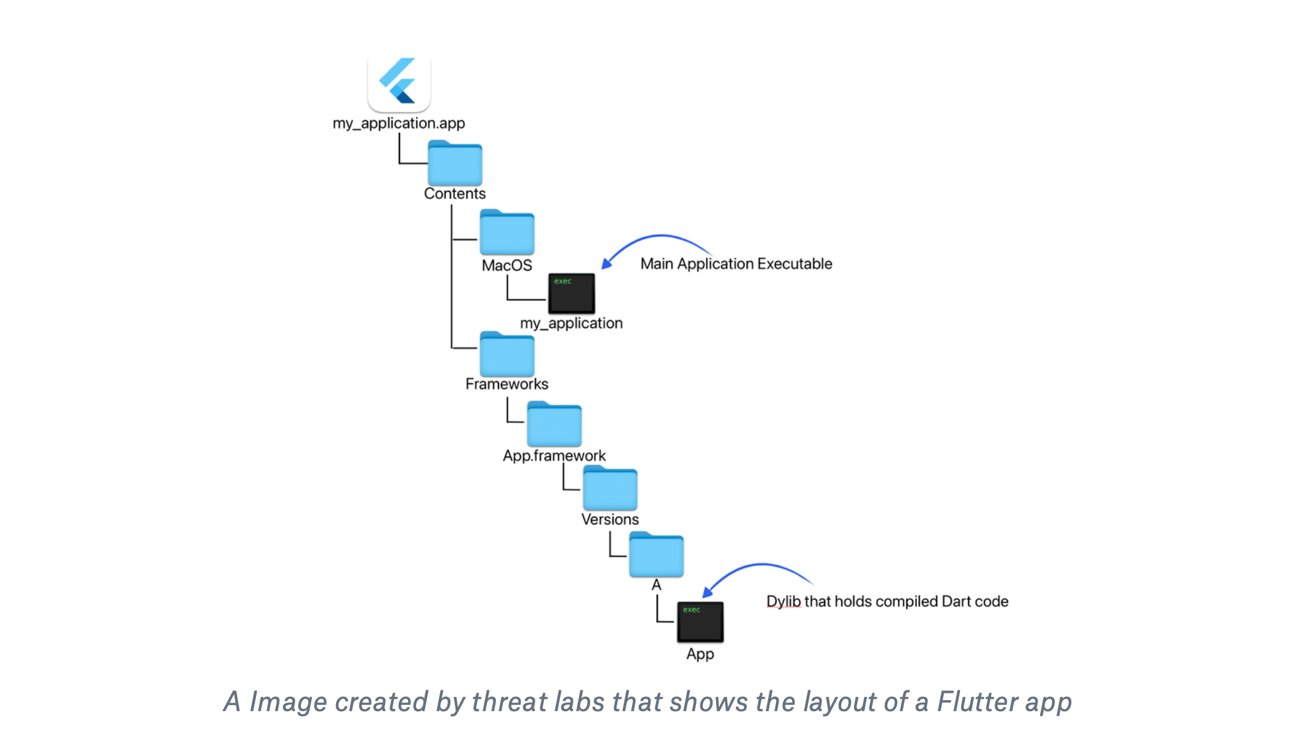

Но уникальная настройка Flutter также может усложнить задачу, особенно при обнаружении скрытого кода. В типичном приложении Flutter основной код (написанный на языке Dart) упакован в файл «dylib», динамическую библиотеку, позже загружаемую движком Flutter.

Хотя такая структура кода отлично подходит для функциональности, она естественным образом скрывает код, что затрудняет его проверку. Хакеры воспользовались этой сложностью, скрывая вредоносный код таким образом, чтобы его было трудно обнаружить.

Как работает атака Flutter на macOS

Jamf Threat Labs обнаружила три версии вредоносного ПО, каждая из которых адаптирована к разным средам программирования — Flutter, Go и Python. Все трое использовали схожие методы для подключения к внешним серверам, предположительно находящимся под контролем Северной Кореи, для выполнения дополнительных вредоносных команд.

Вредоносное ПО на основе Flutter было сосредоточено на мошенническом приложении под названием «Новые обновления в Crypto Exchange». Приложение оказалось простой игрой, приглашающей пользователей играть без подозрений.

Однако в его коде была скрыта функция, которая подключалась к домену, ранее связанному с кибероперациями Северной Кореи. Функция позволяла приложению загружать дополнительные вредоносные скрипты, способные удаленно управлять зараженным Mac.

Макет приложения Flutter. Изображение предоставлено: Jamf Labs

В то же время вариант Python выдавал себя за простой блокнот и подключался к подозрительному домену, загружая и запуская вредоносные AppleScripts для удаленного управления компьютером жертвы. Одной из наиболее важных частей вредоносного ПО является его способность удаленно выполнять команды AppleScript.

AppleScript — это инструмент в macOS, который автоматизирует задачи и позволяет приложениям взаимодействовать. Вредоносная программа использует AppleScript для удаленного управления устройством и выполнения таких действий, как сбор данных или установка вредоносного ПО. Примечательно, что вредоносные сценарии были записаны задом наперед, чтобы избежать обнаружения.

Как защитить себя от вредоносного ПО macOS Flutter

Пока нет никаких признаков того, что эти приложения использовались в реальной атаке, но вредоносное ПО, похоже, находится на стадии тестирования. Учитывая историю Северной Кореи, нацеленной на финансовый сектор, пользователи и компании криптовалюты могут оказаться под прицелом.

Пользователям следует по возможности загружать приложения из Apple Mac App Store, поскольку доступные там приложения проходят проверку безопасности. Хотя процесс проверки App Store не является надежным, он снижает риск загрузки вредоносного программного обеспечения.

По умолчанию macOS позволяет пользователям загружать приложения только из App Store и определенных разработчиков. Эта настройка доступна в разделе «Конфиденциальность и безопасность» приложения «Настройки».

Еще одним ключевым шагом в обеспечении безопасности является регулярное обновление macOS и установленных приложений, поскольку Apple часто выпускает исправления безопасности. Постоянное обновление устройств и приложений помогает защититься от вновь обнаруженных уязвимостей.

Наконец, с осторожностью относитесь к приложениям, связанным с криптовалютой, поскольку хакеры часто атакуют их, используя поддельные версии. Приложения, которые обещают быструю прибыль или схемы «звучат слишком хорошо, чтобы быть правдой», могут нести в себе скрытые риски.