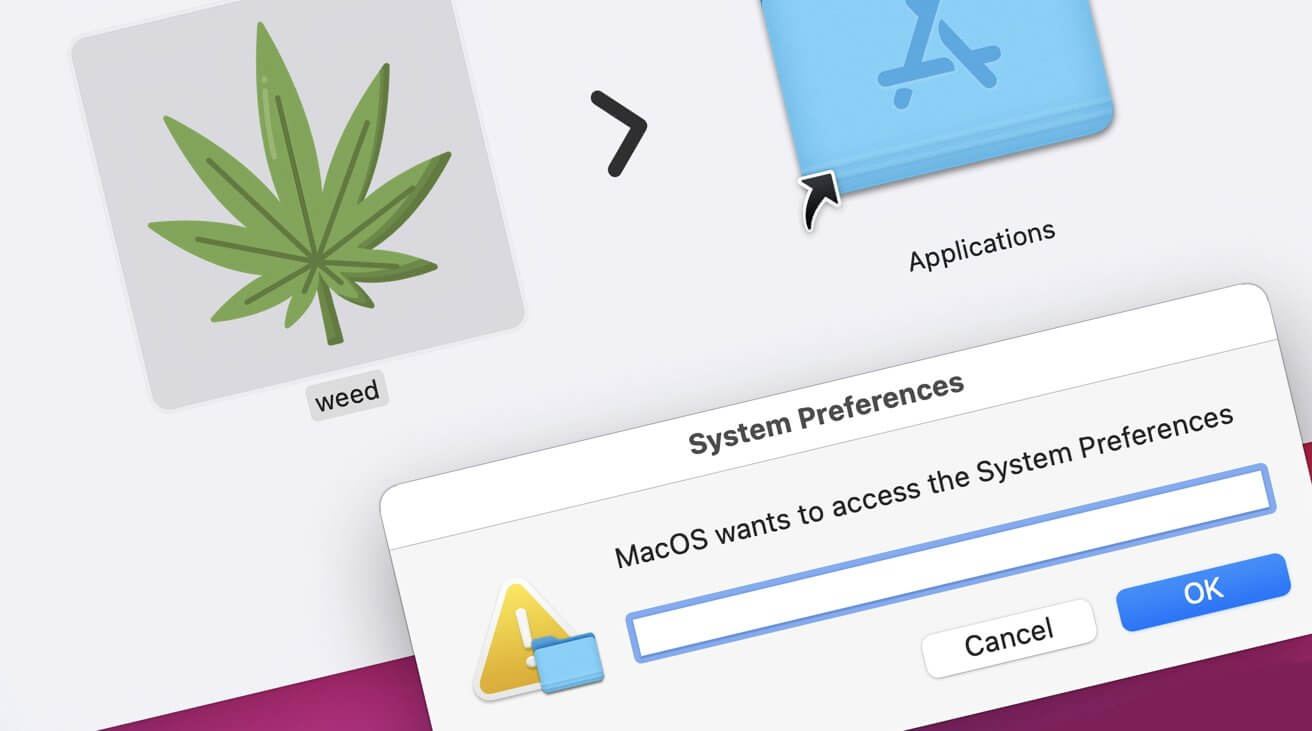

Текущая версия MacStealer основана на файле с именем «weed.dmg».

Было обнаружено, что новое вредоносное ПО, получившее название MacStealer, заражает компьютеры Intel и Apple Silicon Mac и крадет пароли, информацию о кредитных картах и другие личные данные.

Исследователи безопасности Uptycs обнаружили три семейства вредоносных программ для Windows, которые используют службу обмена сообщениями Telegram. Теперь команда нашла версию, предназначенную для пользователей Mac.

Вредоносное ПО, известное как MacStealer, может получать документы, файлы cookie браузера и информацию для входа в систему с целевого Mac. Он также работает на компьютерах Mac под управлением macOS Catalina или более поздних версий, работающих на чипах Intel или Apple Silicon.

В рамках кражи программное обеспечение берет учетные данные и файлы cookie из браузеров Firefox, Google Chrome и Brave, а также извлекает базу данных Keychain. Он также пытается защитить различные типы файлов, включая MP3, текстовые файлы, PDF-файлы, файлы PowerPoint, фотографии и базы данных.

Хотя вытягивание связки ключей может показаться большой опасностью для пользователей, атака включает в себя захват связки ключей целиком, без доступа к данным внутри нее. База данных действительно перехватывается и передается злоумышленнику Telegram, но она по-прежнему зашифрована.

Злоумышленник, продающий доступ к MacStealer по 100 долларов за сборку, говорит, что к извлеченной цепочке ключей «почти невозможно» получить доступ без мастер-пароля. В рамках попытки продажи актер говорит, что они «не хотят давать ложных обещаний» о доступе к этим данным и не включили их в список «предстоящих» функций.

Другие пункты в списке «Предстоящие функции» включают слив криптокошельков, инструмент для создания новых сборок, обратную оболочку, настраиваемый загрузчик и панель управления.

Одновременно с захватом файлов и данных MacStealer затем использует Telegram для отправки выбранной информации по определенным каналам. Затем отдельная ZIP-компиляция передается боту Telegram, контролируемому хакером.

Как защититься от MacStealer

Неясно, как именно вредоносное ПО перемещается между компьютерами Mac, но первоначальное заражение было вызвано приложением под названием «weed.dmg». Как и следовало ожидать, он выглядит как исполняемый файл с листом в качестве значка.

При попытке открыть файл появляется поддельный запрос пароля macOS, который инструмент затем использует для доступа к другим файлам в системе.

![Поддельный запрос пароля macOS от MacStealer [left]подлинный запрос пароля macOS [right]](https://applepro.news/wp-content/uploads/2023/03/1679966362_123_novoe-vredonosnoe-po-kradet-paroli-mac-i-otpravlyaet-ih-cherez.jpg)

Поддельный запрос пароля macOS от MacStealer [left]подлинный запрос пароля macOS [right]

Запрос пароля, используемый программным обеспечением, заметно отличается от того, что macOS предоставляет пользователям, поэтому опытному пользователю Mac должно быть достаточно легко обнаружить что-то не так. Большой подсказкой является то, что он не включает уже заполненное поле имени пользователя.

Uptycs рекомендует пользователям обновлять свои системы Mac с помощью исправлений и обновлений. Кроме того, рекомендуется разрешать установку файлов только из надежных источников, таких как App Store.

![Satechi выпускает тонкую механическую клавиатуру и анонсирует складные зарядные устройства Qi2 для нескольких устройств [U]](https://applepro.news/wp-content/uploads/2024/04/1714073720_satechi-vypuskaet-tonkuyu-mehanicheskuyu-klaviaturu-i-anonsiruet-skladnye-zaryadnye-ustrojstva.jpg)