Аттестация устройства Apple.

Аттестация управляемых устройств позволяет предприятиям проверять устройства Apple на безопасность, защищая корпоративную сеть. Вот как его использовать.

Главное безопасности

В нашем взаимосвязанном мире вопрос идентификации устройств играет решающую роль в онлайн-безопасности. Традиционные модели безопасности используют защиту периметра плюс брандмауэр для проверки устройств и блокировки вредоносных устройств.

Идея защиты периметра заключается в том, что сеть (или часть сети) защищена во всех возможных точках входа в сеть извне.

Периметры также могут быть установлены через виртуальные частные сети (VPN), которые позволяют внешним пользователям подключаться только через одно устройство или шлюз (который надежно защищен).

Защита периметра предназначена для предотвращения внешних злоумышленников и предотвращения доступа во внутренние сети. Но в современную мобильную эпоху защита периметра больше не служит цели, поскольку устройства мобильны и перемещаются из одного места в другое.

Сегодняшние устройства меньше по размеру и могут быть скрыты. Посетители или даже сотрудники могут легко перенести их внутрь периметра организации.

Из-за этих факторов любая попытка проверить и отследить вредоносное мобильное устройство с помощью защиты периметра окажется тщетной.

Вместо этого теперь используется модель безопасности Zero Trust. Идея нулевого доверия заключается в том, что каждое устройство или пользователь являются подозрительными, пока не проверены («никогда не доверяй, всегда проверяй»).

Одним из центральных принципов нулевого доверия является замена модели периметра моделью прямой проверки ресурсов с помощью устройств.

В этой модели каждый ресурс, доступ к которому осуществляется в сети, напрямую проверяет клиентское устройство, гарантируя, что устройство авторизовано для доступа к ресурсу. Если устройство не проверено (или пользователь не аутентифицирован), доступ будет запрещен.

Кроме того, широкое использование облачных ресурсов означает, что многие ресурсы организации теперь распределены и находятся за пределами периметров безопасности.

Все еще существуют внешние угрозы периметра, такие как прямой отказ в обслуживании (DDoS), атаки «человек посередине» и программы-вымогатели — и это лишь некоторые из них.

Но эти типы атак обычно осуществляются крупными бандами или государственными субъектами. Поэтому им требуется другая модель безопасности.

Безопасность и управляемые устройства

Apple решает проблему безопасности мобильных устройств, используя схему проверки и доверия, включающую несколько ресурсов.

Сюда входит Secure Enclave устройства Apple — область на новых устройствах Apple, которая может содержать чип Apple T2, или выделенная безопасная область. Безопасные анклавы используют аппаратное шифрование, а также имеют возможность генерировать безопасные закрытые ключи, привязанные к каждому устройству.

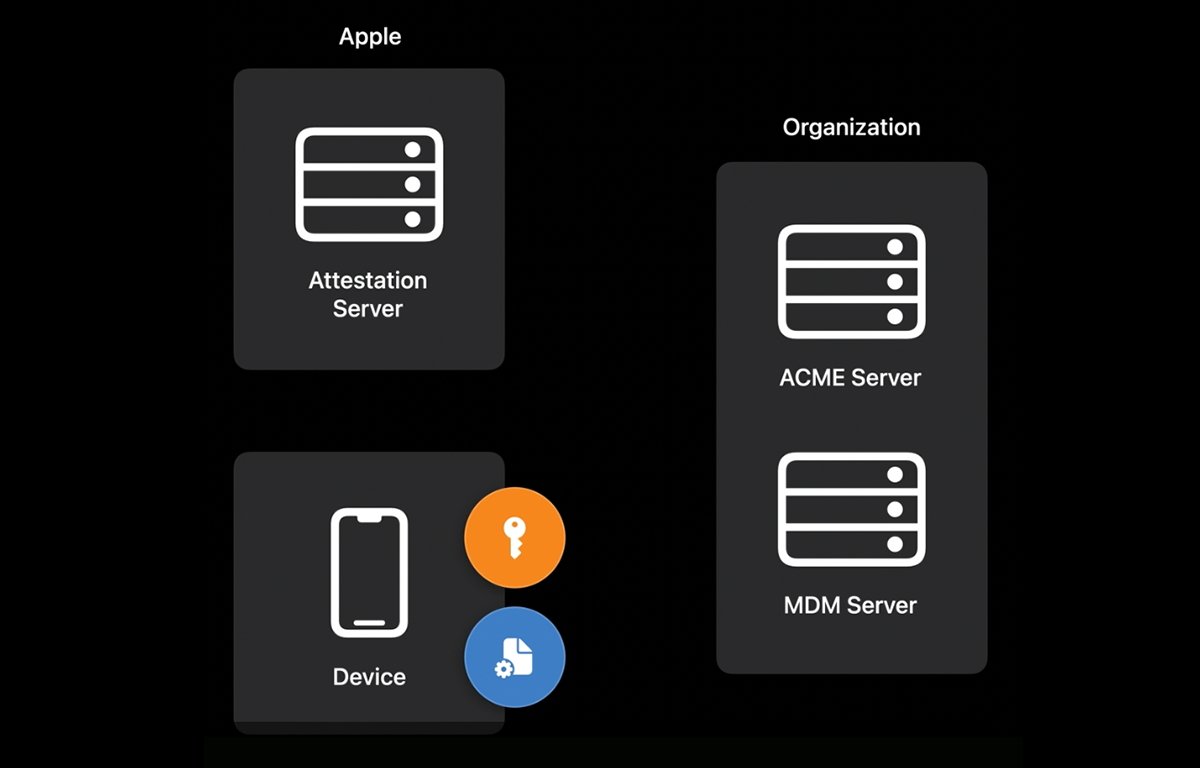

Еще один способ защиты устройств Apple и организаций — использование серверов управления мобильными устройствами (MDM).

Также можно использовать серверы среды автоматического управления сертификатами (ACME) — наряду с одноразовыми номерами («одноразовые» или одноразовые безопасные случайные числа) и шифрованием.

Внутри компании Apple предоставляет серверы аттестации устройств (DAS), которые содержат списки всех известных выпущенных и приобретенных устройств Apple, серийные номера и сведения об устройствах Secure Enclave.

Apple DAS гарантирует, что Apple может проверить, что любое предполагаемое устройство Apple, пытающееся установить связь с сетью, действительно является заявленным устройством.

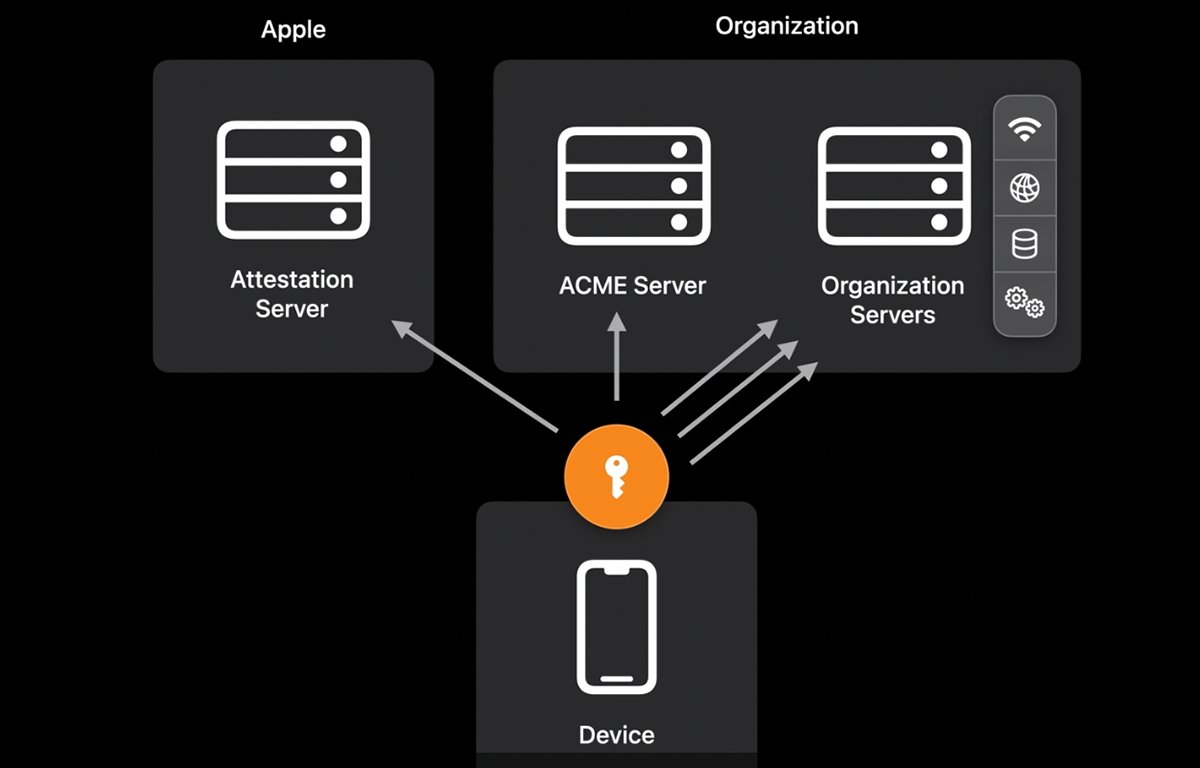

Совместное использование этих компонентов позволяет организации или ресурсу проверить подлинность устройства Apple. Этот процесс известен как аттестация управляемого устройства (MDA).

Терминология MDA

Безопасность — сложная тема, поэтому мы не можем охватить здесь все аспекты MDA. Мы коснемся лишь нескольких ключевых понятий.

Но сначала немного терминологии, используемой в MDA и в компьютерной безопасности в целом:

Аттестация управляемого устройства — процесс подтверждения и проверки устройства Apple. MDM-сервер — сервер, управляемый организацией или Apple, который управляет устройствами Apple. Криптографический ключ — уникальный закодированный номер, используемый при безопасном обмене информацией в сети PKI — Инфраструктура открытых ключей — программное обеспечение, которое управляет криптографическими ключами в целях безопасности. ACME — протокол среды автоматического управления сертификатами, используемый для автоматизации обмена информацией о сертификатах. Сервер ACME — сервер сертификатов PKI, управляемый организацией или Apple, который управляет устройствами Apple. Nonce — в криптографии одно- уникальное время (обычно случайное) число, используемое в качестве идентификатора в сетевой связи. Периметр – и сетевая безопасность организации или компьютера, внутри которой не допускается несанкционированное соединение. Угроза – физическое лицо или группа, которые намереваются осуществить атаку на сеть или компьютер. устройство(а) Поверхность атаки – способы, с помощью которых злоумышленник может проникнуть в сеть или устройство или скомпрометировать их. Клиент – любой удаленный компьютер, пытающийся подключиться к сети, устройству или компьютеру. Оценка доверия – процесс проверки подключающегося устройства или устройства. Положение личности пользователя — в компьютерной безопасности профиль, содержащий одну или несколько частей информации об устройстве или пользователе, которые помогают в оценке доверия. UDID — уникальный номер устройства, который идентифицирует устройство. Сертификат — зашифрованный файл, которым обмениваются по сети для обеспечения идентификации и проверки. информация об устройстве — обычно сервер. Аттестация — декларация факта, которая после проверки позволяет сети доверять устройству или пользователю.

Протокол ACME использует текст в формате JSON через HTTPS и определен в IETF RFC 8555. ACME позволяет компьютерам автоматизировать обмен зашифрованными сертификатами для ускорения безопасной связи.

Серверы Apple и серверы MDM взаимодействуют с серверами ACME или используют их в процессе аттестации устройств.

В программном обеспечении аттестация — это факт, подписанный криптографической подписью. Как только подпись проверена вместе с устройством, аттестация считается доверенной. Используя юридическую аналогию, представьте себе аттестацию как проверенное, подписанное письменное показание под присягой, в котором излагаются факты.

Серверы организации могут решить, какой объем аттестации устройства им требуется, чтобы доверять подключающемуся устройству. В случае устройств Apple аттестации могут включать идентификационные данные устройства, свойства и, при необходимости, другую информацию, такую как сертификаты, профили и идентификаторы пользователей.

Используя Apple Device Attestation, устройство Apple можно проверить, получив и поверив этим фактам.

Подключение устройства и проверка

Когда устройство Apple подключается к сети, серверы ресурсов в сети могут запросить проверку устройства.

Во время этого процесса подключающемуся устройству предлагается подключиться к любым существующим серверам MDM, что затем запускает серверы аттестации устройств Apple для проверки устройства с использованием Secure Enclave устройства.

Каждое современное устройство Apple имеет собственный встроенный Secure Enclave (который включает в себя аппаратно зашифрованную информацию). Когда Secure Enclave проверяет устройство, серверы аттестации Apple отправляют ответ MDM или серверу ресурсов организации, чтобы подтвердить, что устройство действительно.

Если проверка не удалась, устройству будет отказано в доступе к запрошенному ресурсу организации. Apple называет эту информацию об устройстве Trust Foundation, которая может включать в себя:

Серверы аттестации Apple Secure Enclave. Производственные записи (включая серийный номер). Каталог операционных систем.

Серверы MDM могут выдать команду DeviceInformation устройству Apple, запрашивающему информацию об устройстве.

После того как аттестация устройства возвращается на сервер MDM, она оценивается на достоверность. Аттестация устройства сообщает серверу MDM, что на самом деле существует действительное устройство Apple с запрошенными свойствами.

Если используются серверы ACME, можно также добавить полезную нагрузку ACME. Полезную нагрузку ACME можно использовать при аттестации ACME устройства, что дополнительно помогает проверить устройство с помощью сертификата.

Полезные данные ACME поддерживают шифрование RSA или ECSECPrimeRandom, но оно должно быть 256-битным или 384-битным.

ACME немного похож на простой протокол регистрации сертификатов (SCEP), используемый в сетевом оборудовании. Для большинства аттестаций серверов ACME требуется аппаратный ключ, чтобы обеспечить привязку проверяемой информации к конкретному подключающемуся устройству.

Если запрашивается аттестация ACME, сервер ACME настраивает и выдает новый сертификат, которому могут доверять остальные серверы организации.

Обратите внимание, что этап аттестации ACME обычно происходит только после завершения аттестации физического устройства. Сертификат, выдаваемый сервером ACME, основан на уникальном временном одноразовом закрытом ключе, сгенерированном самим устройством Apple.

Обмен ключами между устройством и серверами.

Существуют дополнительные способы проверки полезной нагрузки ACME в зависимости от способа подключения устройства. К ним относятся идентификатор Safari, Kerberos, PayloadCertificateUUID Wi-Fi и PayloadCertificateUUID VPN.

В каждой аттестации во время связи может дополнительно использоваться уникальный одноразовый номер или случайное число, чтобы гарантировать, что устаревшая информация безопасности не может быть использована дважды.

Это гарантирует отсутствие атак типа «человек посередине», которые могут выдать себя за устройство с помощью поддельного сертификата.

Если вредоносное устройство попытается солгать о свойствах устройства Apple, чтобы попытаться выдать себя за устройство, серверы аттестации Apple отклонят его, и проверка устройства завершится неудачей.

Используя комбинацию этих надежных данных, становится практически невозможно выдать себя за устройство Apple. Можно обмениваться несколькими аттестациями, что приводит к созданию цепочки аттестаций.

Во время оценки доверия устройств каждый сервер учитывает состояние безопасности устройства и пользователя или детали, которые могут включать:

Идентификация пользователя Идентификация устройства Местоположение Соединение Время Управление устройством

Серверная архитектура

Ограничение скорости

Аттестация устройства использует значительные ресурсы устройства, включая питание. Таким образом, Apple ограничивает количество и частоту запроса аттестации устройства.

В целом для DeviceInformation Apple разрешает только один запрос каждые семь дней.

Использование нового nonce в аттестации указывает на то, что запрашивается новая аттестация, а отсутствие nonce указывает на то, что можно использовать предыдущую аттестацию устройства.

Apple определяет ключ для одноразовых номеров аттестации: DeviceAttestationNonce.

По этим причинам серверы или сетевые устройства не должны запрашивать новую аттестацию как можно скорее. Вместо этого запрашивайте его только тогда, когда свойство устройства изменилось или по истечении определенного периода времени.

Реакция на неудачную аттестацию

Apple отмечает, что не существует надежного способа узнать, почему аттестация устройства не удалась, а только то, что она есть.

Однако если аттестация устройства все же не удалась, сеть или сервер не должны предполагать худшего — сбой может быть законным и не обязательно указывает на атаку.

Дополнительные ресурсы

Приведенное выше описание, конечно, является грубым упрощением. Чтобы понять каждую деталь аттестации устройств Apple, обязательно ознакомьтесь с сеансом Apple WWDC ’22 Discover Managed Device Attestation.

Процесс аттестации на самом деле довольно сложен и требует некоторого изучения, чтобы полностью его понять.

Информацию о ресурсах и сертификатах Apple PKI см. в разделе Apple PKI.

Используя аттестацию управляемых устройств Apple, вы можете значительно повысить безопасность устройств Apple вашей организации в сети.

Вы можете проверить устройства, прежде чем разрешить им доступ к ресурсам, и значительно снизить вероятность того, что злоумышленник сможет использовать устройство Apple в качестве вектора атаки.