Исследователь безопасности показал, что AirTags можно превратить в оружие, введя код в поле номера телефона, прежде чем перевести его в режим утери и сбросить в стратегически важных местах. Apple подтвердила открытие.

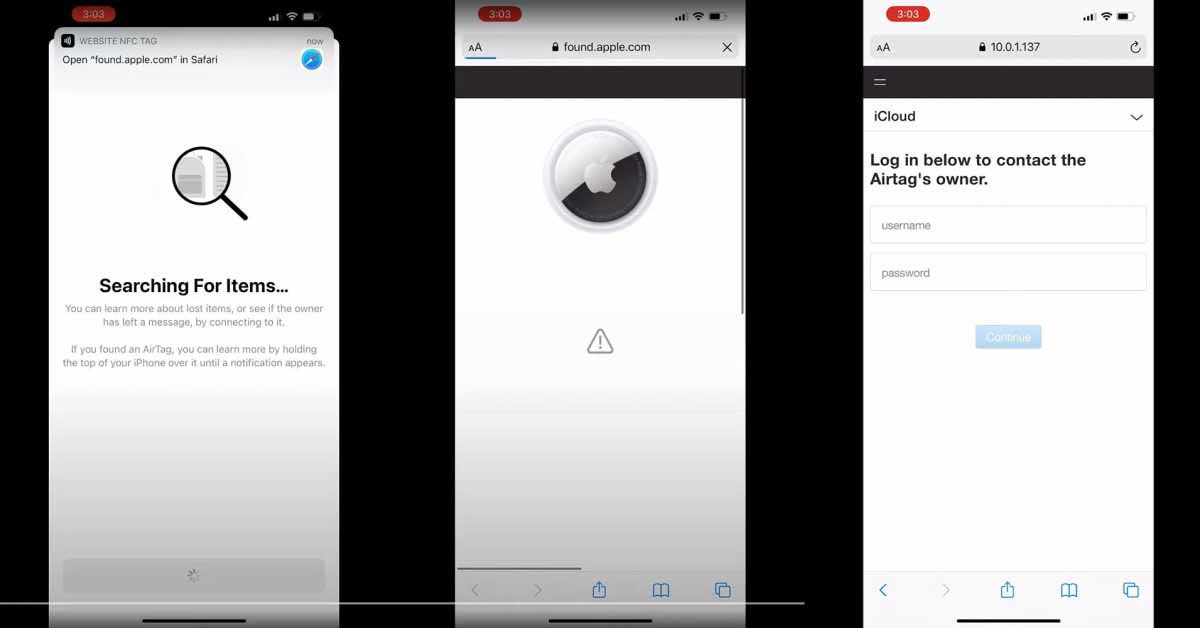

Когда кто-то найдет AirTag и просканирует его, он будет перенаправлен на веб-сайт по выбору злоумышленника, который может включать поддельный логин iCloud, чтобы сообщить о находке …

Консультант по безопасности из Бостона Бобби Раух обнаружил уязвимость еще в июне, сообщил Apple и сказал, что позволит компании за 90 дней до публичного раскрытия уязвимости. Этот 90-дневный период является обычной практикой в области безопасности, он дает компании достаточно времени, чтобы выпустить исправление, и побуждает их сделать это как можно скорее.

Однако он сказал, что Apple не смогла исправить это в течение 90-дневного периода, а также не сообщил ему, когда это будет сделано, будет ли он засчитан и будет ли он претендовать на вознаграждение за ошибку. Соответственно, теперь он раскрыл уязвимость.

Сообщество информационной безопасности раскритиковало Apple за то, как она реагирует на отчеты о дефектах нулевого дня.

Когда кто-то обнаруживает прикрепленный к элементу AirTag, он может сканировать его с помощью своего iPhone или телефона Android. Это отобразит номер телефона, введенный владельцем, а также направит их на персональную ссылку на https://found.apple.com, которая позволит им предупредить владельца.

Однако Raunch обнаружил, что можно ввести код XSS в поле номера телефона.

Злоумышленник может выполнить Stored XSS на этой странице https://found.apple.com, внедрив вредоносные данные в поле телефонного номера Airtag «Режим пропажи». Жертва будет полагать, что ее просят войти в iCloud, чтобы она могла связаться с владельцем Airtag, когда на самом деле злоумышленник перенаправил их на страницу захвата учетных данных.

Это приведет к тому, что добрый самаритянин, просканировавший AirTag, будет перенаправлен на другой веб-сайт. Скорее всего, это будет фишинговая атака с использованием клона настоящего сайта, который просит их войти в систему с учетными данными iCloud. Если искатель просканировал тег с помощью своего iPhone, он может ничего об этом не подумать, войдет в систему, и их учетные данные украдут. Если поддельный веб-сайт затем направляет их обратно на реальный, они могут и не подозревать, что что-то не так.

Раух говорит, что можно было внедрить и другой код.

Могут быть реализованы и другие эксплойты XSS, такие как захват токена сеанса, кликджекинг и многое другое. Злоумышленник может создать боевые метки безопасности и оставить их, преследуя невинных людей, которые просто пытаются помочь человеку найти потерянную метку безопасности.

На видео ниже показан эксплойт в действии. Технически подкованный человек, скорее всего, заметит, что URL-адрес изменился, но настоящий злоумышленник, конечно, купит правдоподобный домен, чтобы он выглядел менее подозрительно.

Этот тип атаки может быть легко направлен против конкретных лиц или компаний, если уронить его в таких местах, как рядом с их автомобилем на рабочей стоянке или за пределами дома.

Apple заявляет, что планирует исправление, но дата не известна, поэтому на данный момент эта уязвимость сохраняется. Если вы все же найдете AirTag, обратите внимание, что для сообщения о нем не требуется вход в систему.

Через Кребсона