iMessage на iPhone

Apple пересматривает криптографическую безопасность iMessage, вводя новый протокол обмена сообщениями, чтобы помешать передовым вычислениям, которые еще не стали реальной угрозой и, вероятно, не станут в ближайшие годы.

Apple уже включает сквозное шифрование в свою безопасную платформу iMessage. Но хотя такие элементы, как проверка контактного ключа, могут помочь защитить пользователей от компьютерных угроз текущего поколения, с квантовыми вычислениями могут возникнуть трудности.

Чтобы помешать квантовым компьютерам, когда они со временем станут более широко использоваться, Apple не ждет, пока они появятся, чтобы укрепить свою безопасность.

Как описано в блоге Apple Security Research в среду, Apple хочет защитить коммуникации, которые происходят сейчас, от будущих угроз, представив в iMessage новый криптографический протокол под названием PQ3.

Соберите сейчас, расшифруйте позже

Шифрование основано на математических задачах и алгоритмах для обеспечения безопасности, при этом более сложные модели обеспечивают большую безопасность просто за счет того, как происходит взлом шифрования. Если злоумышленник не может получить ключ для взлома шифрования, ему вместо этого приходится полагаться на перебор каждой потенциальной комбинации ключей, чтобы обойти алгоритм.

Для современных компьютеров перебор каждой возможности до тех пор, пока не будет найден правильный, требует много времени и ресурсов. Однако квантовые компьютеры могут быстро выполнять те же вычисления, взламывая шифрование.

Однако квантовые вычисления по-прежнему недоступны, поскольку над ними все еще работают, и их коммерчески нецелесообразно распространять на более широкую аудиторию. На данный момент квантовые вычисления не являются проблемой, но в какой-то момент в будущем они может быть.

Полагаясь на вероятность того, что квантовые вычисления получат более широкое распространение в будущем, злоумышленники по-прежнему хранят зашифрованные данные, к которым они не могут получить доступ сейчас, полагая, что смогут расшифровать эти данные в будущем. Это сценарий атаки, называемый «Собрать сейчас, расшифровать позже», и он больше опирается на дешевое хранилище, чем на затраты на попытку взлома безопасности с помощью грубой силы.

«Собери сейчас, расшифруй позже» теоретически означает, что все зашифрованные в настоящее время сообщения находятся под угрозой раскрытия в будущем со стороны кого-то, кто будет собирать сообщения в массовом порядке, ожидая, что это будет проще сделать с помощью квантовых вычислений.

Постквантовая криптография

Чтобы попытаться минимизировать риски, связанные с использованием квантовых вычислений, криптографы работали над постквантовой криптографией (PQC). Он состоит из новых алгоритмов с открытым ключом, которые становятся основой квантово-безопасных протоколов, а именно протоколов, которые могут использоваться современными неквантовыми компьютерами, но которые по-прежнему безопасны при сравнении с квантовыми компьютерами.

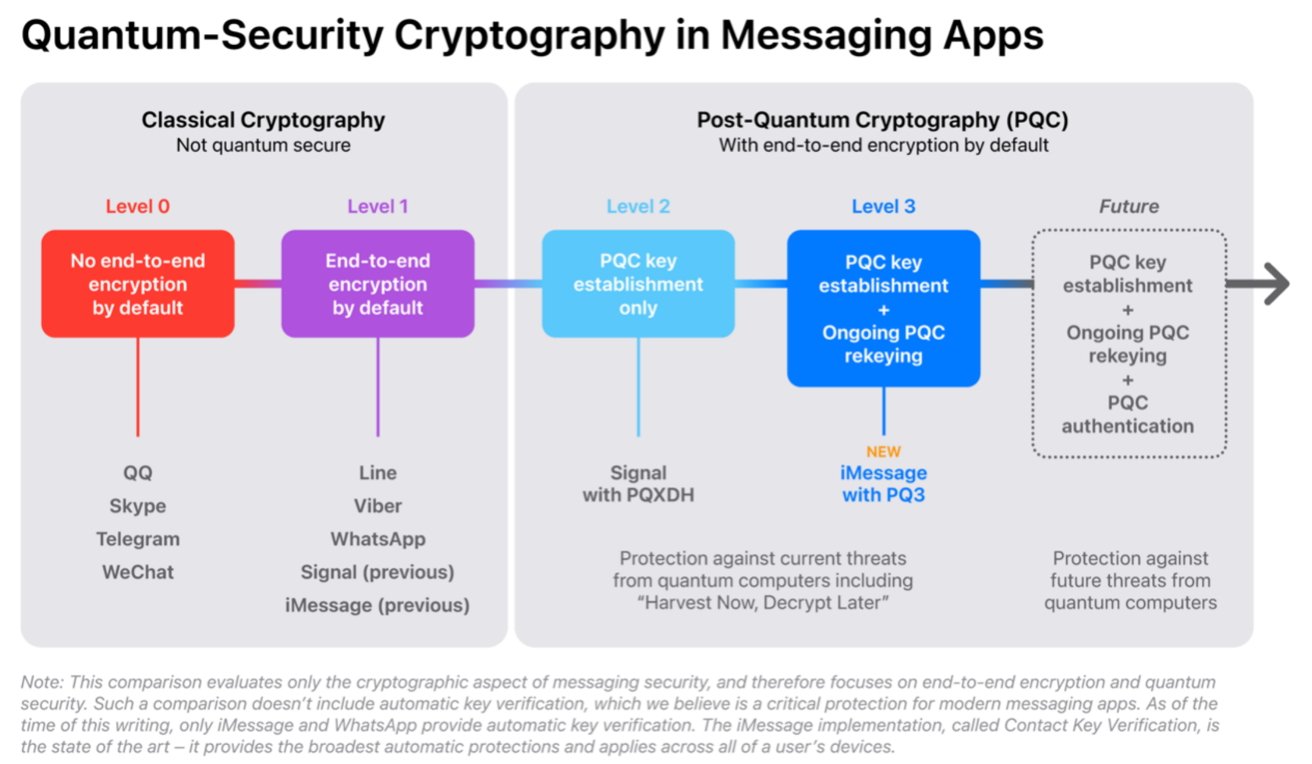

Apple описывает состояние квантовой криптографии в приложениях обмена сообщениями в многоуровневом подходе, увеличивающемся с номером уровня. Уровень 0 и уровень 1 считаются классической криптографией без квантовой безопасности, а уровень 2 и более поздние классифицируются как использующие PQC.

Классификация Apple квантовой криптографии на платформах обмена сообщениями

Уровень 0 предназначен для систем обмена сообщениями, в которых не используется квантовая безопасность, и они не используют сквозное шифрование по умолчанию. Сюда входят Skype, QQ, Telegram и WeChat.

Уровень 1 по-прежнему не классифицируется как квантовобезопасный, но по умолчанию включает сквозное шифрование. Сервисы, использующие это, включают Line, Viber, WhatsApp и предыдущую версию iMessage.

Переходя к уровням PQC, Signal является первым и единственным крупномасштабным приложением для обмена сообщениями, отнесенным к уровню 2, с поддержкой протокола согласования ключей Post-Quantum Extended Diffie-Hellman (PQXDH). По сути, при этом используются открытые ключи, позволяющие двум сторонам взаимно аутентифицировать друг друга в начале разговора.

Однако, по мнению Apple, даже на уровне 2 есть свои проблемы, поскольку он обеспечивает квантовую безопасность только в том случае, если ключ разговора не скомпрометирован. Злоумышленник потенциально может иметь возможность скомпрометировать ключи шифрования, обеспечивая доступ к зашифрованным разговорам до тех пор, пока ключи не будут изменены.

Регулярная смена ключей накладывает ограничение на то, какую часть разговора может увидеть злоумышленник, если ключ скомпрометирован. Это справедливо как для доступа к полученному ключу, так и для попыток квантовой обработки.

При таком подходе Apple утверждает, что приложения должны стремиться достичь уровня безопасности 3, когда PQC используется для обеспечения первоначального установления ключей для связи, а также текущего обмена сообщениями. Уровень 3 также должен включать возможность автоматического восстановления криптографической безопасности, даже если ключ скомпрометирован.

iMessage и PQ3

Apple объявила, что разработала новый криптографический протокол под названием PQ3, который будет включен в iMessage. Это изменение обеспечивает «самую надежную защиту от квантовых атак», а iMessage становится первым и единственным, поддерживающим безопасность уровня 3.

Внедрение PQ3 в iMessage начнется с общедоступных выпусков iOS 17.4, iPadOS 17.4, macOS 14.4 и watchOS 10.4 и уже включено в предварительные версии для разработчиков и бета-версии. Существующие диалоги iMessage между устройствами, поддерживающими PQ3, будут автоматически переключены на новый протокол.

Apple добавляет, что, поскольку она «получит опыт работы с PQ3 в глобальном масштабе iMessage», PQ3 заменит существующие криптографические протоколы во всех поддерживаемых диалогах к концу 2024 года.

Apple предъявляла ряд требований для правильной работы PQ3. Это включало введение постквантовой криптографии с самого начала разговора, а также ограничение того, какая часть разговора может быть расшифрована с помощью одного скомпрометированного ключа.

Ему также пришлось использовать гибридную конструкцию, сочетающую постквантовые алгоритмы с современными алгоритмами эллиптических кривых, чтобы PQ3 не мог быть менее безопасным, чем протоколы текущего поколения. Также необходимо амортизировать размер сообщения, уменьшая затраты на дополнительную безопасность.

Наконец, необходимо использовать формальные методы проверки, которые могут «обеспечить надежные гарантии безопасности для нового протокола», пишет Apple.

Что касается последнего пункта, Apple уже приложила немало усилий для формальной проверки эффективности PQ3, включая обширную проверку, проведенную междисциплинарными группами специалистов по разработке безопасности и архитектуре Apple, а также ведущими экспертами в области криптографии.

Группа под руководством профессора Дэвида Басина, руководителя группы информационной безопасности в ETH Zurich, а также профессора Дугласа Стебилы из Университета Ватерлоо исследовали постквантовую безопасность интернет-протоколов. Каждый из них использовал разные математические подходы, чтобы продемонстрировать, что PQ3 останется безопасным до тех пор, пока будут работать базовые криптографические алгоритмы.

Apple также привлекла ведущую стороннюю консалтинговую компанию по безопасности для независимой оценки исходного кода PQ3 и не обнаружила никаких проблем с безопасностью.

Как работает PQ3

PQ3 использует новый ключ постквантового шифрования в открытых ключах, которые устройства генерируют локально и отправляют на серверы Apple для регистрации в iMessage. Этот процесс позволяет устройствам-отправителям получать открытые ключи получателя и генерировать ключи постквантового шифрования с самого первого сообщения и первоначального установления ключа, даже если получатель находится в автономном режиме.

В диалоги также включен «механизм периодической постквантовой смены ключей», который может самостоятельно восстанавливать систему безопасности от взлома ключей. Новые ключи, отправленные вместе с диалогами, используются для создания новых ключей шифрования, которые невозможно вычислить путем анализа предыдущих ключей, что обеспечивает дополнительную безопасность.

Злоумышленникам также придется обойти гибридную конструкцию, которая сочетает в себе как эллиптическую кривую, так и постквантовые элементы для первоначального создания ключа и для его повторного использования.

Процесс смены ключей включает в себя передачу нового материала открытого ключа внутри канала с зашифрованными устройствами, которыми устройства обмениваются друг с другом. Новые открытые ключи, основанные на эллиптической кривой Диффи-Хеллмана (ECDH), передаются вместе с ответами.

Поскольку постквантовый ключ намного больше, чем существующие в настоящее время протоколы, Apple сводит к минимуму влияние размера, заставляя процесс смены ключа происходить периодически, а не в каждом сообщении.

Условие повторного ввода и передачи — это условие, которое пытается сбалансировать размер сообщений в разговоре, опыт пользователей с ограниченными возможностями подключения и необходимость поддерживать производительность инфраструктуры. Apple добавляет, что, если это понадобится в будущем, обновления программного обеспечения могут увеличить частоту смены ключей, сохраняя при этом обратную совместимость системы со всем оборудованием, поддерживающим PQ3.

После внедрения PQ3 iMessage продолжит использовать классические криптографические алгоритмы для аутентификации отправителей и проверки ключа учетной записи проверки ключа контакта, поскольку в нем говорится, что эти механизмы не смогут быть атакованы задним числом со стороны будущих квантовых компьютеров.

Чтобы вмешаться в диалог iMessage, злоумышленнику понадобится квантовый компьютер, который сможет взломать ключ аутентификации до или во время общения. Apple утверждает, что это препятствует сценариям «Собрать сейчас, расшифровать позже», поскольку для этого требуется квантовый компьютер, способный выполнить атаку во время самой связи.

Apple считает, что возможность атаковать новый протокол появится «через много лет», но ее команда безопасности настаивает, что она продолжит оценивать потребности в постквантовой аутентификации для отражения будущих атак.